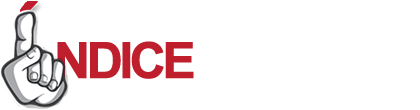

Enaela García CEO de CYCSAS

Los ataques de suplantación de identidad, también conocidos como Business Email Compromise (BEC), se han convertido en una amenaza significativa y silenciosa para organizaciones de todo tipo y tamaño en la era digital. Estos ataques no solo ponen en riesgo la seguridad financiera de las empresas, sino que también socavan la confianza y la integridad de las operaciones diarias. Es crucial entender cómo funcionan estos ataques y qué medidas podemos tomar para protegernos.

Los ataques de suplantación de identidad son, en esencia, fraudes sofisticados que utilizan correos electrónicos falsificados para engañar a empleados, ejecutivos y socios comerciales. A diferencia de los típicos correos de phishing, que buscan obtener información personal a través de engaños masivos, los ataques BEC son altamente dirigidos y personalizados. Los atacantes suelen investigar a fondo a sus víctimas, buscando información en redes sociales, sitios web corporativos y otras fuentes disponibles públicamente. Con estos datos, elaboran correos electrónicos que parecen auténticos, provenientes de directivos de alto nivel o socios comerciales de confianza.

Una vez que han establecido esta fachada de autenticidad, los atacantes solicitan transferencias de dinero, cambios en cuentas bancarias para pagos de proveedores o el envío de información sensible. Dado el alto grado de personalización y la apariencia legítima de estos correos, los empleados a menudo caen en la trampa, resultando en pérdidas financieras significativas y brechas de seguridad.

El impacto de un ataque BEC puede ser devastador. Según el FBI, las pérdidas globales relacionadas con BEC superan los miles de millones de dólares anuales en todo el mundo. Más allá de la pérdida financiera inmediata, las empresas pueden enfrentar daños a su reputación, pérdida de confianza de clientes y socios, y potenciales sanciones legales por no proteger adecuadamente la información de los clientes.

Los ataques BEC también pueden desviar recursos valiosos hacia la gestión de la crisis y la recuperación, afectando la productividad y el enfoque estratégico de la organización. En un entorno empresarial cada vez más competitivo, cualquier distracción o interrupción puede tener consecuencias a largo plazo.

Afortunadamente, hay varias estrategias que las empresas pueden adoptar para protegerse contra los ataques BEC. La concienciación y la formación de los empleados son fundamentales. Los trabajadores deben estar educados sobre los riesgos y aprender a identificar señales de alerta en los correos electrónicos, como cambios sutiles en las direcciones de correo, solicitudes urgentes de transferencias de dinero y errores gramaticales inusuales.

Implementar políticas estrictas de verificación y autenticación también es crucial. Las empresas deben establecer procedimientos claros para verificar cualquier solicitud de transferencia de fondos o cambios en la información de los proveedores. Esto puede incluir llamadas telefónicas directas a los solicitantes o el uso de sistemas de autenticación multifactorial.

Además, es importante utilizar soluciones tecnológicas avanzadas que puedan detectar y bloquear correos electrónicos sospechosos antes de que lleguen a las bandejas de entrada de los empleados. Las herramientas de inteligencia artificial y aprendizaje automático pueden analizar patrones de correo electrónico y comportamientos para identificar y mitigar amenazas potenciales de manera proactiva.

Los ataques de suplantación de identidad representan un riesgo significativo y creciente en el panorama digital actual. En CYCSAS contamos con la tecnología de seguridad robusta y con los planes de educación continua de sus empleados. Solo a través de una combinación de concienciación, políticas rigurosas y tecnología avanzada podremos mitigar efectivamente el impacto de estos ataques y proteger nuestros activos más valiosos.